Introduksjon til Cyber Security Challenges

I dagens verden har Cyber Security Challenges vært den nasjonale sikkerheten, organisasjoner som spenner fra små til store bedrifter, myndigheter og private universiteter, sykehus, alt utsatt for nettangrep fra hele verden. I vår søken etter å håndtere nyoppståtte trusler, står vi ofte overfor utfordringer som man må takle for å sikre deres territorium.

For ganske nylig har du kanskje hørt at Wikipedia ble tatt offline (9. september 2019) i regioner i land i Midt-Østen fordi det ble angrepet med et massivt og bredt distribuert angrepsangrep. Så hvis skurkene ikke skaffer seg en gratis utdanning, hva mindre kan vi forvente av dem?

En skarp som beskriver at hvorfor Cyber Security Challenges skal være topp prioritet for topporganisasjoner i 2019, er pekt nedenfor.

Hovedutfordringer for cybersikkerhet

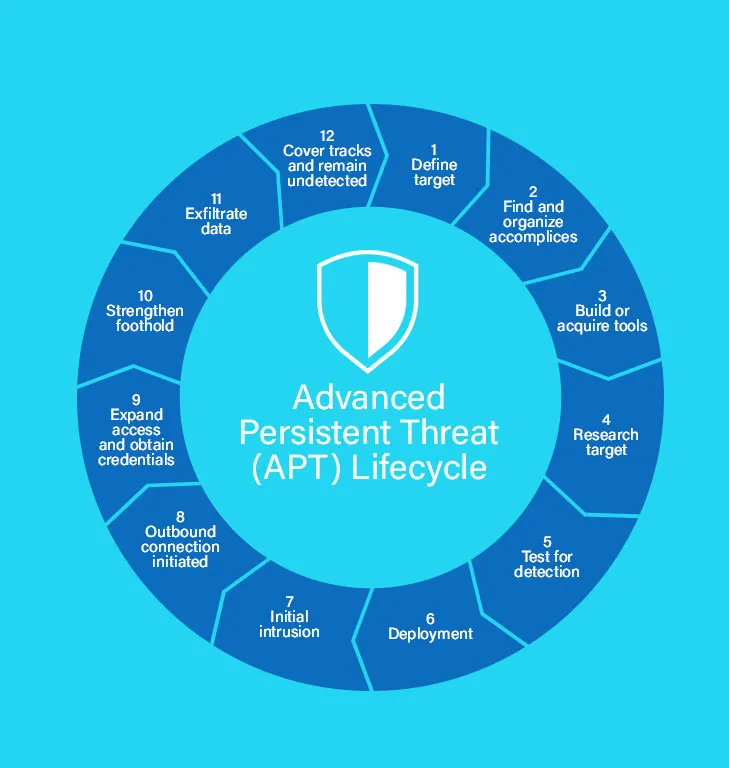

1) Avanserte vedvarende trusler

- De avanserte vedvarende truslene er truslene som går den stealthy veien rundt for å trenge gjennom systemer og servere og forblir der i lengre tid uten å bli lagt merke til / oppdaget av noen.

- De er designet spesielt for å utvinne svært sensitiv informasjon, og i disse dager klarer mange organisasjoner ikke å beskytte seg mot avanserte vedvarende trusselangrep.

- APT-er er ikke som typisk skadelig programvare, de er designet spesielt for å tjene et formål, og med andre ord blir de laget for målrettede angrep. Nedenfor er en avbildet livssyklus med avansert vedvarende trussel.

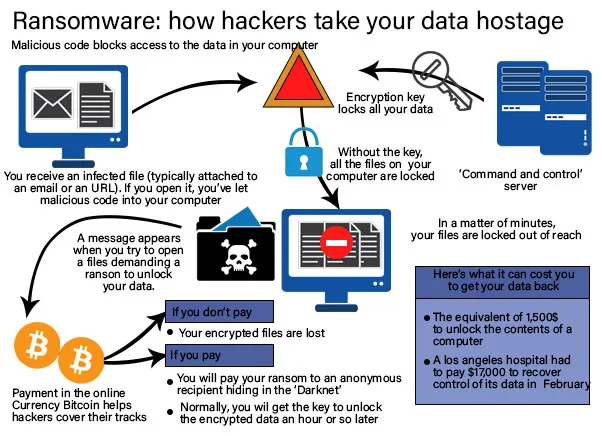

2) Evolution of Ransomware

- De siste årene har det vært en utbredt økning i Ransomware-angrep. Ransomware kan også klassifiseres som en type APT-angrep der en skadelig programvare trenger inn i systemet ditt, og når dagene går, begynner det å kryptere alle filene dine sakte.

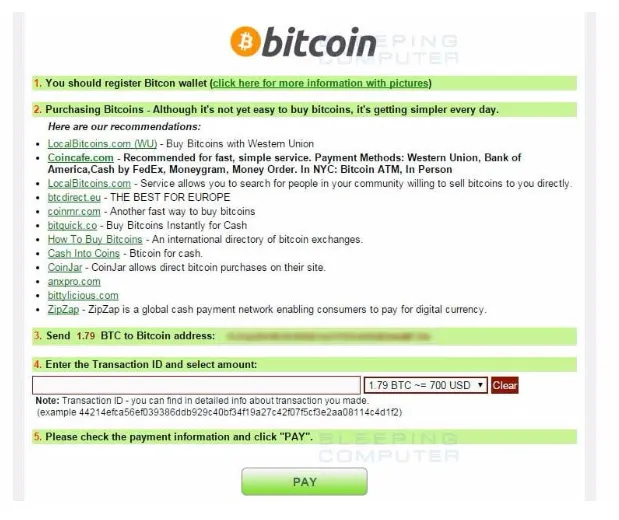

- Til slutt blir alle filene på ens system låst og det kreves løsepenger vanligvis i form av bitcoin (Fordi det er vanskelig å spore det opp).

- Når betalingen er utført, blir en dekrypteringsnøkkel levert av hackere som bruker alle dataene som kan dekrypteres tilbake og tilgangen returneres.

- Det kan være tilfeller hvor en hacker med et veldig dårlig tankesett kan ta alle de etterspurte pengene, men fremdeles ikke gir dekrypteringsnøkkelen.

- Ransomware er nettbasert sikkerhet, datapersonell, IT og ledere. Nedenfor er en anatomi av et Ransomware-angrep.

Noen av eksemplene på Ransomware er Cryptolocker, Bad Rabbit, Wanna cry, Goldeneye, Zcrypter, Jigsaw, Petya, etc.

3) IoT Trusler (angrep gjennom kompromitterte IOT-enheter)

- IoT står for tingenes internett. IoT er et system med sammenhengende databehandling, digitale, mekaniske enheter som kan overføre data over et nettverk uten behov fra menneske til menneske og menneskelig til datamaskininngrep.

- Alle disse IoT-enhetene har en unik identifikator som identifiserer enheten gjennom en unik kode. I dagens verden kan alle digitale enheter vi bruker være koblet til et nettverk, og ja, det skjer i nesten alle verdensdeler.

- Ved å gjøre dette har vi kontroll over de fleste apparater og enheter fra et enkelt operasjonssted - la oss si din mobiltelefon. I dagens verden kan du bruke mobiltelefonen til å slå av lysene, betjene Alexa, betjene kjøleskap og vaskemaskiner osv. Så mange forbrukerenheter er nå sammenkoblet.

- Med andre ord, hvis du får tilgang til en enhet, har du tilgang til dem alle, og dette fører til økt risiko for angrep og gap i verdipapirer.

- Det kan være mange årsaker til disse hullene, som usikre nettgrensesnitt og dataoverføring, manglende kunnskap om sikkerhet, utilstrekkelige autentiseringsmetoder, usikker wifi, etc. Nedenfor er et kart som viser trusler relatert til tingenes internett.

4) Cloud Security

- Det er frykt for, og mange organisasjoner er ikke villige til å legge dataene sine på skyen, og de ønsker å være forbeholdt en tid med mindre det er sikret at skyen er et veldig sikkert sted, og det samsvarer med lokale sikkerhetsstandarder.

- Hovedårsaken er at store organisasjoner har egne datasentre og de har full kontroll over det, dataene er lokalisert på deres nettsteder og deres nettverk (dvs. det interne nettverket), mens data i tilfelle av sky ikke lenger står på selskapets egne datasentre og også nettverket blir eksternt som utgjør en risiko.

- Få problemer fører til skyangrep, få av dem er - feilkonfigurasjoner av skyer, usikre API-er, Meltdown og Specter-sårbarheter, tap av data på grunn av naturkatastrofe eller menneskelig feil.

5) Angrep på kryptokurser og adopterte blockchain-teknologier

- Det er ikke så lenge at teknologier som cryptocururrency og blockchains har begynt å bli implementert.

- Siden disse teknologiene bare har krysset barndommen og det ligger en flott vei for deres utvikling, så å vedta disse teknologiene av selskaper, men ikke implementere passende sikkerhetskontroller, er en stor trussel, i utgangspunktet er de kanskje ikke klar over gapet seg selv.

- Så det anbefales å forstå sikkerhetskontrollene før du implementerer disse teknologiene. Noen av angrepene som er gjort er formørkelsesangrep, Sybil-angrep og DDOS-angrep.

6) Angrep designet med hjelp AI og maskinlæring

Ingen tvil om at store data fra hele verden blir ført til AI-systemer til forskjellige formål, og det hjelper oss å ta våre beslutninger. Selv om dette er en god side av det, kan det også være en dårlig side. Hackere kan også bruke AI og Machine Learning for å designe innovative løsninger for å utføre mer sofistikerte angrep.

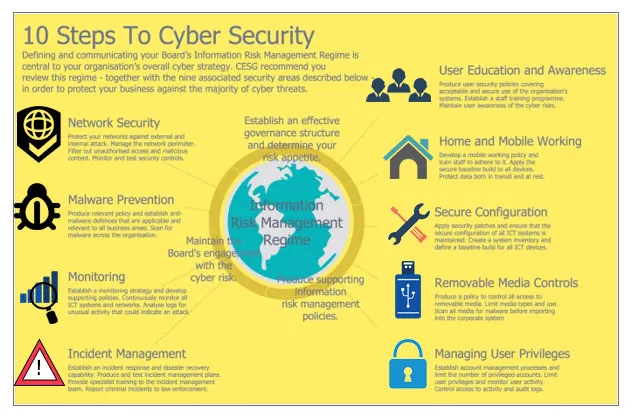

Dette handlet om utfordringene for cybersecurity, og vi har snakket om store utfordringer, men vi kan også være interessert i å vite informasjon om trinn mot cybersecurity, her går du:

Konklusjon - Cyber Security Challenges

I denne artikkelen har vi lært om de viktigste utfordringene for cybersecurity. Vi håper at denne artikkelen vil være nyttig for deg å få kunnskap om utfordringer for cybersecurity.

Anbefalte artikler

Dette er en guide til utfordringer innen cybersikkerhet. Her diskuterer vi introduksjonen og hovedutfordringene for cybersecurity som inkluderer Avanserte vedvarende trusler, Evolusjon av ransomware, IoT-trusler, skysikkerhet, Attacks on cryptocurrencies og adopterte teknologi fra Blockchain. Du kan også se på følgende artikler for å lære mer–

- Hva er cybersikkerhet?

- Typer cybersikkerhet

- Viktigheten av cybersikkerhet i livet vårt

- Karrierer innen cybersikkerhet

- Cybermarkedsføring

- Eclipse vs IntelliJ | Topp 6 forskjeller du burde vite