Bildekilde: torproject.org

Bildekilde: torproject.org

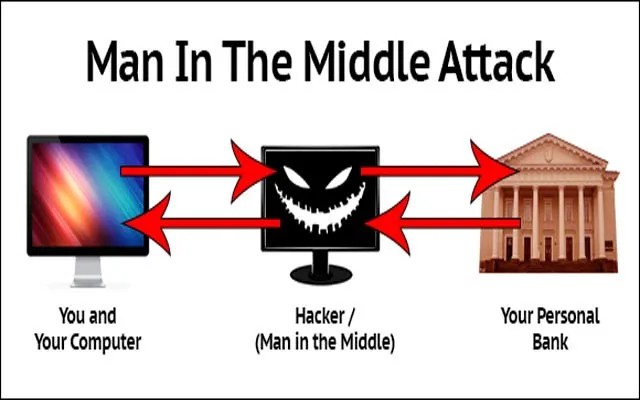

Ja. Jeg vet. Tittelen virker skummel. Men det er ikke navnet på en eller annen film. Men jeg kan vedde på at det er så skummelt som det blir. Mannen i midten MITM er en type angrep som brukes i hacking og kapring av nettverk.

Men hvorfor navnet Man in the Middle MITM. Vente! Det er ikke det! Det var tidligere kjent som Monkey-in the Middle. Jeg vet ikke hvorfor det ble kalt det, men jeg vet sikkert hvorfor Man in the Middle MITM er navnet. Følgende bilde vil være selvforklarende for sin definisjon.

Bildekilde: github.com

Man-in-the-Middle Attack (MITM) synopsis

Fortsatt i tvil? La meg forklare dette. Anta at du er en person som er pålagt å gjøre nettstedbesøk regelmessig for ditt selskap for noen type jobb. Du besøker kundene dine og knytter dongelen din for å starte internett.

Men du ser at du ikke klarte å lade internettpakken (bare antar). Og nå kan du ikke engang lade det på grunn av at internett ditt er nede.

Nå er klienten god nok til at du får tilgang til sitt trådløse LAN eller Wi-Fi i vårt tilfelle. Men saken er, er dette trygt? Absolutt ikke. Du, min venn, nå kan være et offer for noen store bedriftsspionasje-ting. Hahaha… Ikke akkurat, men poenget mitt er bare at det ikke er trygt. La meg forklare det på noen annen måte.

Det jeg fortalte deg ovenfor var bare en advarsel. Jeg har gjort dette i det virkelige liv, og la meg vise deg konsekvensene av det. Jeg er en penetrasjonstester til å begynne med.

Uansett hva jeg skal si her, er det jeg foreslår at du gjør i ditt eget hjemmemiljø eller laboratorium. Å gjøre dette på offentlig sted kan sette deg inn i noen alvorlige juridiske problemer. (Kort sagt, til ikke du har en god advokat, ikke gjør dette).

Hendelsen

For to år siden, da jeg fortsatt lærte å hacke (jeg lærer fremdeles), satt jeg i en McDonalds i Pune, India. Internett mitt var nede den uken på grunn av ekstrem nedbør. Og siden jeg er en person som ikke kan leve uten internett, bestemte jeg meg for å krasje på en McDonalds, fordi det er GRATIS Wi-Fi.

Ja, folk hopper normalt med en gang til et sted der det er gratis internett (i det minste gjør folk i India det) uten å tenke på problemene det kan forårsake (på grunn av mennesker som meg).

Så jeg startet den bærbare datamaskinen min. Jeg hadde installert Arch Linux på det tidspunktet som fremdeles er min favoritt. Men det jeg gjorde kunne gjøres på hvilken som helst bærbar PC som er installert med grunnleggende Linux OS (YES-Its Linux). Jeg kjedet meg, og siden jeg ikke hadde noe å gjøre, startet jeg et MITM-angrep for moro skyld. Dette angrepet er ganske sofistikert.

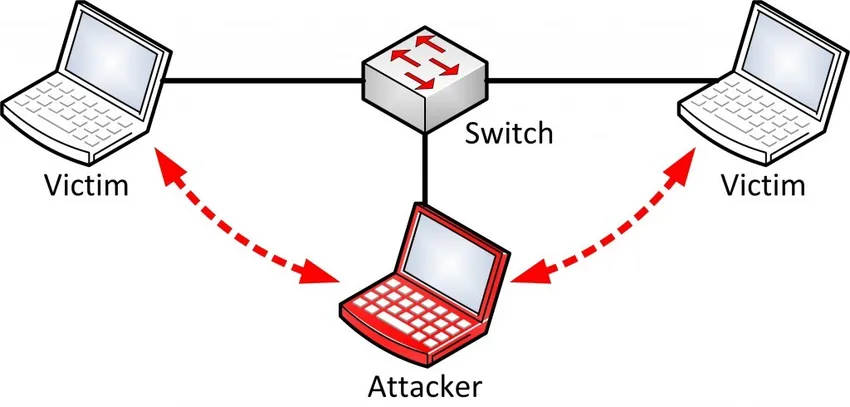

Hva dette vil gjøre er at det sannsynligvis vil få andre datamaskiner og mobiltelefoner i nettverket til å tro at jeg er ruteren og passerer alle pakkene gjennom meg. Hvis du ikke er redd for dette, bør du være det.

Årsaken til det er fordi, nå håndterer jeg hver eneste informasjon som går gjennom nettverket; både innkommende og utgående trafikk. Nå kan jeg se pakkene, snuse dem og se gjennom alle dataene som går gjennom.

Enten det er folk som logger seg på nettsteder med sosiale nettverk, folk som chatter med hverandre eller enda verre, folk som gjør banktjenester. Jeg ville normalt holdt meg unna så snart jeg så noen banks digitale sertifikat. Men det jeg ville gjort bare for moro skyld er at jeg ville endre chattene som folk pleide å gjøre.

Dette var alvorlig morsomt. WhatsApp er sikret (eller i det minste kan du ikke knekke det så snart det går gjennom nettverket). Mange mennesker pleide å bruke We-chat og Hike som hadde ekstremt lav kryptering eller ingen kryptering i det hele tatt. Så når en fyr pleide å be en jente om å møte et sted, ville jeg vanligvis endre adressen til møtet deres.

Jeg vet at dette er barnslig, men som sagt, det var morsomt. (Jeg gjorde faktisk mye mer enn bare dette). Saken er at jeg ikke bare kunne se transaksjonene og trafikken som skjer, jeg kunne til og med endre dem, sende noe helt fra listene.

For eksempel, hvis noen spiller en video på YouTube, kunne jeg fullstendig endre den videoen med noen enkle JavaScript og trille dem. La meg nå spørre deg om mitt første eksempel på bruk av en helt tilfeldig Wi-Fi, tror du det er sikkert?

Anbefalte kurs

- R Studio Anova Techniques Training Bundle

- Online sertifisering trening i AngularJS

- Profesjonell ISTQB nivå 1-trening

- Professional Software Testing Fundamentals Training

Hvordan og hvorfor

OK, nå er hovedspørsmålet dere alle har ventet på å stille? Hvorfor? Det er nok ikke engang et spørsmål. Det er mange svar for det, som å sikre deg selv, eller å forstå risikoen og vitenskapen om hvordan det fungerer i virkeligheten og faktisk, hvordan du vet og fanger noen som gjør de samme tingene for deg .

Så til å begynne med å gjøre et MITM-angrep, anbefaler jeg å bruke Kali Linux. På den måten er det veldig mindre problemer å installere hva som helst, fordi Kali Linux er en pentesting-programvare, og den kommer med nesten alle verktøy som er forhåndsinstallert.

MITM utføres normalt ved bruk av ARP-forgiftning. MITM inkluderer cookie stjeling, økt kapring hvor du kan fange enhver persons hele påloggingsøkten og mange flere.

Med nok informasjon kan man til og med utføre et Distribuerte Denil of Service-angrep og ta hele nettverket ned. Jeg vil ikke skrive fullverdige koder, her. Men jeg vil fortelle deg det grunnleggende om MITM å komme i gang med. Årsaken til det er fordi angrepet for det meste avhenger av sikkerheten til ruteren også.

Du kan bare ikke ta en bærbar PC i disse dager og hacke inn noe. Du trenger riktig oppsett for det. Så etter å ha installert kali linux, vil jeg anbefale å ha en god overvåking og injisere Wi-Fi.

Den jeg har brukt i flere måneder er TP-Link Wn722n. Den har et godt utvalg og er ekstremt kraftig og bærbar for å gjøre et MITM-angrep.

Alt du trenger å gjøre er å bruke ArpSpoof for å forfalske Mac-ID-en din for å la nettverket tro at du er ruteren og deretter fange opp hele pakken via Wireshark og tcpdump. Du kan også snuse trafikken med Dsniff, men du vil imidlertid ikke kunne snuse https-pakker.

Dsniff fungerer bare med usikret socketlag, dvs. http og ikke https. For å jobbe med http, må du bruke SSL Strip, for å kaste Secure sockets-laget og deretter snuse pakkene gjennom det.

Det er noen flere ting du må huske på. Forsikre deg om at brannmuren din er konfigurert til å godta disse pakkene. Hvis du gjør dette på LAN, er det ikke noe problem, men hvis du prøver å gjøre dette på et WAN, må du ha porten videre for å få disse pakkene.

Følgende er noen MITM Attack Tools som kan brukes:

For vinduer:

Cain and Abel - Et GUI-verktøy for å snuse en ARP-forgiftning. Siden jeg er i dette feltet siden lenge, vil jeg heller foreslå å ikke gå for mann i midten angrepsverktøy for vinduer. Grunnen til at hvis du prøver å gjøre flere angrep, vil ikke Windows hjelpe. Du må bytte til Linux eller ha flere datamaskiner som ikke er bra.

For Linux:

- Ettercap og Wireshark: Å snuse pakker på LAN

- Dsniff: For å fange SSH-pålogginger

- SSLStrip - For å fjerne sikkert lag over pakker

- Airjack - Å gjøre flere MITM-er på en gang

- Wsniff - Et verktøy for fjerning av SSL og HTTPS

Hvis du trodde dette var det, vent. Det er enda en plattform de fleste av dere kanskje ikke en gang kjenner til: Og det er min favoritt Android. La oss se hva Android har i sin butikk:

- Dsploit - Et verktøy for bare forskjellige typer MITM-angrep

- Zanti2 - Zanti er en kommersiell programvare, tidligere var det en betalt app, men nylig har de gjort det til et freeware. Det er ekstremt sterkt i tilfelle MITM-er og andre angrep

- Wireshark - Samme som Linux

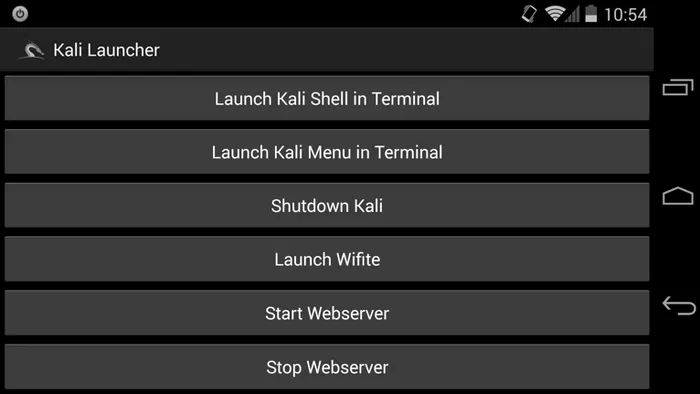

- Kali Linux - Ja. Det er Kali Linux tilgjengelig for Android som nå er kjent som NetHunter. Det beste er at du til og med kan ssh inn din egen datamaskin med det og deretter starte hackingen uten å etterlate noen spor.

Så neste gang du ser noen rote rundt i nettverket ditt, er det ikke bare en fyr med en bærbar PC du må være tvilende til. Enhver person med en god androidtelefon som Nexus eller One plus kan hacke seg inn i nettverket ditt uten at du engang vet det.

Slik ser GUI av Kali på Nethunter ut:

Bildekilde: kali.org

Paranoia er nøkkelen til sikkerhet

Den eneste måten å holde seg trygg i denne parasittredde verdenen er å holde seg paranoid. Det er ikke bare for MITM-angrep, men fordi det er for alt. Følgende er noen få trinn som du kan vurdere når du får tilgang til en offentlig Wi-Fi for å holde deg trygg:

- Bruk alltid VPN når du kobler til e-posttjenester

- Bruk en sikker e-post med anstendig e-postsikkerhet for å oppdage malwares, for eksempel: Google eller Protonmail

- Hvis du selv er en offentlig Wi-Fi-eier, bør du installere et IDS, dvs. Intrusion Detection System for å fange opp enhver type ikke-normal aktivitet

- Sjekk legitimasjonsbeskrivelsen dine nå og da for å se om det har skjedd en tilfeldig aktivitet, eller om den har blitt tilgang til fra et annet sted. Endre passord hver måned. Og viktigst av alt: ikke gjør dem lettere for folk å sprekke. De fleste har passord som 18two19Eight4. Dette passordet er ekstremt lett å sprekke, fordi dette bare kan være en fødselsdato, dvs. 18. februar 1984. Passord skal være som 'iY_lp # 8 * q9d'. Ja, det er slik et ordentlig sikkert passord ser ut. Jeg sier ikke at dette er ufravikelig. Men det vil forbruke 10 ganger mer tid det tar i forkant.

Så det ville være det for nå. Vent til neste blogg om Cyber Security for flere oppdateringer. Inntil da, vær sikker og fortsett å hacke.

Relaterte artikler:-

Her er noen artikler som vil hjelpe deg å få mer detaljert informasjon om Secret Attacker, så bare gå gjennom lenken.

- 13 typer etikettregler for e-post du kanskje bryter

- Java-intervjuspørsmål for friskere | Viktigst

- 6 typer cybersecurity | Grunnleggende | Betydning

- Linux vs Windows - Finn ut de 9 mest fantastiske forskjellene

- CEH vs CPT (Certified Ethical Hacker VS Certified Penetration Testers)