Certified Ethical Hacker - Det er ikke uvanlig at folk snakker om at et nettsted blir "hacket", og du har kanskje sett nyhetsrapporter om populære nettsteder som er hacket av en gruppe mennesker eller av en person. I nettverdenen kalles menneskene som utfører slike 'kriminelle' handlinger hackere. De kan være intelligente programmerere eller nettverksadministratorer som kan gjøre for spenningen ved det eller for å stjele informasjon eller ta kontroll over et nettsted eller portal.

For å finne smutthull i et system eller en eiendom, er den beste metoden å ansette en tyv og finne den ut. I informasjonsteknologi blir smutthull og svakheter på et nettsted funnet ut av selskaper ved å ansette etiske hackere. De er opplært sertifiserte personer med mange års erfaring til å oppdage smutthull, slik at selskaper snart kan plugge det og forhindre enormtap i tilfelle et uforutsett hacking eller virusangrep på et nettsted.

Alvorligheten av cyberangrepene kan måles fra handlingsplanen for Det hvite hus i USA for å bruke 19 milliarder dollar på cybersikkerhetsinitiativer, inkludert å utdanne forbrukere til å bruke tofaktorautentisering. Dette følger nylig hacking som kompromitterte personopplysninger fra amerikanske statsborgere - i november siktet føderale myndigheter tre menn for inntrenging i systemer fra ni finansinstitusjoner, inkludert JP Morgan, Dow Jones, Scottrade og eTrade, og satte dataene fra 100 millioner kunder under risiko.

En studie av Ponemon Institute i 2014 viste at gjennomsnittlig kostnad for et datainnbrudd for det berørte selskapet er $ 3, 5 millioner

Mange bransjeforsknings- og undersøkelsesrapporter har indikert økende sikkerhetsbrudd på nettsteder og datanettverk og dermed økt mulighetene for trente eller lisensierte etiske hackere.

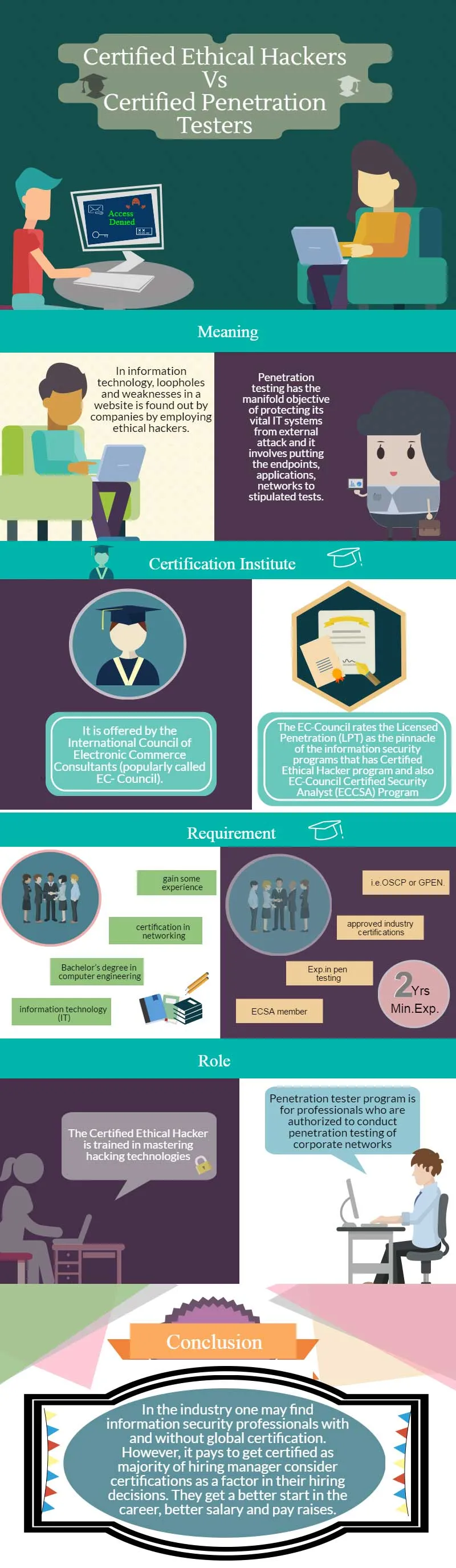

CEH vs CPT Infographics

Hvordan bli en sertifisert etisk hacker?

Det er mange institusjoner som tilbyr opplæringskurs for hackere, men til slutt bør det føre til at du får sertifisert etisk hacker (CEH) -sertifisering som tilbys av International Council of Electronic Commerce Consultants (populært kalt EC-Council).

Det er ikke lett for noen å bli en etisk hacker eller en sertifisert etisk hacker, siden tidligere erfaring innen IT-bransjen er et krav for formell utdanning innen dette domenet. Ideelt sett bør en etisk hacker ha en programmeringsbakgrunn med en bachelorgrad i datateknikk eller informasjonsteknologi (IT). Det første trinnet er å få en sertifisering innen nettverksbygging, få litt erfaring på området før du går for Cisco CCNA-sertifisering (Cisco Certified Network Associate). Det er et sertifikat som validerer en profesjonals evne til å forstå konfigurering, betjening, konfigurering og feilsøking av koblede og dirigerte nettverk på mellomnivå og inkluderer også bekreftelse og implementering av tilkoblinger via eksterne nettsteder ved bruk av WAN.

Deretter er det bedre å tjene ekstra sertifiseringer i Securty, CISSP eller TICSA. Dette vil gjøre det mulig for personen å få en stilling innen informasjonssikkerhet. På dette stadiet vil det være bedre å få erfaring med penetrasjonstesting. Penetrasjonstest innebærer vurdering av sikkerheten til IT-implementering gjort i en organisasjon. Det gjøres med det formål å identifisere sårbarhetene som finnes i nettverket. Områdene som er sårbare inkluderer servere, operativsystemer, trådløse nettverk, mobile enheter, service, konfigurasjoner og applikasjoner. Disse testene kan gjøres manuelt eller ved å kjøre automatiserte programmer.

Deretter, etter å ha fått mer eksponering i bransjen, kan man prøve å få den internasjonale sertifiserte etiske hacker-sertifiseringen (CEH) levert av International Council of Electronic Commerce Consultants (EC –Council). I følge EC er Certified Ethical Hacker-programmet høydepunktet i de mest krevde opplæringsprogrammene for informasjonssikkerhet for profesjonelle.

Bortsett fra nettverkstimer, bør en etisk hacker ha kunnskap om Unix / Linux-kommandoer og distribusjoner, programmering i C, LISP, Perl eller Java. Kunnskap om databaser som MySQL vil også være nyttig for etiske hackere.

Bortsett fra teknisk kunnskap trenger de også problemløsing og ferdigheter eller sosial ingeniørfag. De bør få folk til å oppgi legitimasjon, starte på nytt eller slå av systemer eller kjøre filer.

Det er fem faser i etisk hacking- 1) Rekognisjon, 2) Få tilgang 3) Oppregning, 4) Opprettholde tilgang og 5) til slutt å dekke sporene dine. Rekognosering innebærer å samle informasjon om et ment mål for et ondsinnet hack ved å undersøke målsystemet. Portene skannes for å finne svakheter i systemet og for å finne er sårbarheter rundt brannmuren og rutere. Når det er oppdaget kan midlene for tilgang til systemet utarbeides av hackeren. Det er to typer rekognoseringsaktive og passive.

Passiv rekognosering kan ikke ha noe med informasjonssikkerhet eller IT-systemer å gjøre, men det kan være kunnskap om bedriftsrutiner - tidspunktene hvor ansatte kommer og drar. Eller det kan være endringer i internettprotokoll (IP), navnekonvensjoner, skjult server eller nettverk. Hackeren overvåker flyten av data for å se på hvilke tidspunkter transaksjoner foregår og trafikkrutene.

Å få tilgang til systemet er den viktigste fasen av hackerangrepet. Det kan skje via lokalnettverk (LAN) eller internett, lokal tilgang til en PC eller til og med offline-tilgang. Det inkluderer stabelbasert buffervennlig overløp, denial of service (DoS) og økt kapring.

Oppregnings- eller skannefasen innebærer å undersøke nettverket basert på informasjon samlet under rekognosering. Verktøyene som brukes er oppringere, portskannere, nettverkskartleggere, feiemaskiner og sårbarhetsskannere.

Det er viktig å opprettholde tilgangen for å beholde den for fremtidig bruk. Noen ganger opprettholder de eksklusiv tilgang gjennom bakdører, trojanere, rootkits. Den siste fasen er dekking av spor for å unngå påvisning av sikkerhetspersonell. Certified Ethical Hacking (CEH) -programmet dekker disse emnene i detalj og testes av EC-Council før de tildeler sertifisering som kvalifiserer kandidaten til å ta utfordrende oppgaver i industrien.

Eksamen tester kunnskapen og ferdighetene til kandidater på følgende områder-

-

- Telekom, nettverk, cyber media og IT-systemer

- Ha en bred forståelse av sikkerhetsprotokoller tilknyttet operativsystemene MAC, Linux og Windows,

- Bør være i stand til å hacke hacket inn i et datasystem til en organisasjon for å vurdere dets sårbarheter og svakheter med behørig tillatelse-

- Iverksette forebyggende og korrigerende tiltak mot ondsinnet angrep

- De bør være dyktige til å identifisere og sprekke forskjellige typer passord og hindre passordangrep.

- Forstå kryptografi og krypteringsteknikker med privat / offentlig nøkkelinfrastruktur.

- De skal ha kunnskap om nettangrep inkludert trojaner, URL, obfuskering, identitetstyveri og sosialteknikk.

Lær hvordan du kan beskytte virksomheter mot farene ved ondsinnet hacking. Vurdere sikkerheten til datasystemer ved bruk av penetrasjonstestingsteknikker. Utvikle etiske hacking ferdigheter.

Penetrasjonstesting

Penetrasjonstesting har det mangfoldige målet å beskytte sine vitale IT-systemer fra eksterne angrep, og det innebærer å sette sluttpunktene, applikasjonene, nettverkene til fastsatte tester. Det gjør det mulig for sikkerhetsfagfolk å avverge enhver mulig trussel i god tid ved å sette i gang med utbedring der sårbarheter blir funnet.

Regelmessig pennetesting er fordelaktig for selskaper å vite på forhånd hva sikkerhetsrisikoen IT-systemet utsettes for. Rettidige utbedringstiltak forhindrer hackere fra å trenge inn i nettverket og kompromittere verdifull data. Det unngår kostnadene som er forbundet med et sikkerhetsbrudd som kan komme til å komme inn i millioner av dollar og tap av image angående kundebeskyttelse av data og forretningsinformasjon til tredjepartsdata. Penetrasjonstesting hjelper organisasjonen med å overholde overholdelses- / revisjonsbestemmelser som GLBa, HIPAA og Sarbanes-Oxley. Bedrifter kan spare betydelig penger ved hjelp av bøter relatert til manglende sikkerhet ved gjennomføring av penetrasjonstesting. De vil være i stand til å overholde testing som pålagt i føderale FISMA, PCI-DSS eller NIST.

Anbefalte kurs

- Profesjonelle webtjenester i Java-kurs

- Sertifiseringstrening i spillutvikling i C ++

- Online etisk hackingtrening

- E1261Profesjonell Vegas Pro 13-trening

Lisensiert penetrasjonstesting av EC-Council

EF-rådet vurderer lisensiert penetrasjon (LPT) som høydepunktet for informasjonssikkerhetsprogrammene som har Certified Ethical Hacker-program og også EC-Council Certified Security Analyst (ECCSA) -program.

EC-Council LPT-eksamen er den mest utfordrende praktiske eksamenen før tildeling av sertifisering. Nettversjonen av kurset har over 39 intense moduler, over 2300 lysbilder som vender seg inn i komplekse aspekter ved penetrasjonstesting. Kurset gir 1100 verktøy for å hjelpe dem å dykke dypt inn i vitenskapen om penetrasjonstesting.

EU-rådet sier at LPT-eksamen ble utviklet i samarbeid med små og mellomstore bedrifter og utøvere over hele kloden etter en grundig jobb, rolle, jobboppgave og ferdigheter-gap analyse. Den simulerer et komplekst nettverk av en flernasjonal organisasjon i sanntid.

Den elektroniske versjonen av kurset gjør det mulig for informasjonssikkerhetspersonell å lære seg penetrasjonstesting hvor som helst i verden og søke om LPT-lisens. Lisensen er en forsikring for interessentene dine om at du har kompetansebasert kompetanse for å utføre en grundig sikkerhetsvurdering.

Kvalifikasjonskriterier

Ikke alle IT-fagpersoner er kvalifisert for å søke om EF-rådslisensiering, spesielt for pennetesting. Kandidaten må være et ECSA-medlem med god status, ha minst to års erfaring med å pentesting, og også ha godkjente bransjesertifiseringer som OSCP eller GPEN. Søkere kan søke direkte til EC-Council via nettbasert webskjema.

Fordelene med sertifisering

- Sertifiseringen gjør det mulig for kandidater å praktisere penetrasjonstesting og rådgivning på global basis.

- Industrien aksept som en juridisk og etisk sikkerhet profesjonell.

- Tilgang til programvare, maler og testmetoder fra EC-Council.

Selv om forskjellige byråer gir sertifisering, gir EC-Council-sertifisering dem muligheten til å praktisere ferdighetene sine, slik at de kan fungere som en lisensiert penetrasjonstester.

Selv om etisk hacking og penetrering faller innenfor informasjonssikkerhet, er de subtil forskjellige i sin rolle og funksjon. Certified Ethical Hacker er utdannet i å mestre hacking-teknologier mens et lisensiert penetrasjonstestprogram er for fagpersoner som er autorisert til å gjennomføre penetrasjonstesting av bedriftsnettverk.

Søknader om sertifisering av EF-rådet aksepteres online fra https://cert.eccouncil.org/lpt-application-form.html.

Ankit Fadias Certified Ethical Hacker er også et program som er anerkjent over hele verden. Den ble utviklet av den verdensberømte autoriteten for datasikkerhet. Den gir de nyeste verktøysteknikkene og metodene som er brukt av cyberkriminelle og terrorister. Den viser også hvordan du skal bekjempe dem. Ankit Fadia viser også hvordan han hacker inn nettsteder, kontoer, mobiltelefoner og passord rett foran øynene dine.

Potensialet for penetrasjonstesting og etisk markedsføring er stort med Indias ledende servicesektorportal Naukri.com som viser 115 ledige stillinger i dette området.

Rollen som Certified Ethical Hacker (CEH) og Penetration tester er forskjellig, selv om de faller innen informasjonssikkerhet. CEH er ansvarlig for å beskytte IT-systemene ved å utføre visse rutiner som beskytter systemet mot eksterne trusler. I dette domenet er eksperter ansatt som sikkerhetsrevisorer, nettverkssikkerhetsspesialister, penetrasjonstestere, nettstedadministratorer, sikkerhetskonsulenter avhengig av kunnskap, evne og erfaring. Eksperter på disse områdene med sertifisering fra EF-rådet er etterspurt innen myndighetssektor, militær og forsvar. Kurs i etisk hacking som samsvarer med EF-rådets læreplaner, forbereder informasjonssikkerhetspersonell for å få EF-rådssertifisering. De tilbys av skoler i privat sektor, universiteter i flere land.

Konklusjon

I bransjen kan man finne fagfolk innen informasjonssikkerhet med og uten global sertifisering. Det lønner seg imidlertid å bli sertifisert som flertall av ansettelsesansvarlige anser sertifiseringer som en faktor i ansettelsesbeslutningene deres. De får en bedre start i karrieren, bedre lønn og lønnsøkninger.

Ifølge US Bureau of Labor Statistics forventes etterspørselen etter informasjonssikkerhetsanalytikere å vokse 18% fra 2014 til 2024, noe som er mye raskere enn de fleste andre yrker. I India er det bare 50 000 fagfolk innen cybersikkerhet, men nasjonen trenger fem millioner fagpersoner innen 2020, ifølge National Association of Software and Service Companies (NASSCOM).

Landet krever 77000 nye etiske hackere hvert år, men for øyeblikket er det bare 15 000 som er trent på dette området. Selv de beste av hackere trenger å studere mer og få global sertifisering for å oppnå troverdighet. I takt med den økende etterspørselen etter etiske hackere og penetrasjonstestere, har flere institutter dukket opp i privat sektor som tilbyr forskjellige kurs.

I følge McKinsey er rundt 70% av indiske selskaper utsatt for nettangrep. I en nylig hendelse måtte et selskap betale enorme penger for å gjenvinne kontrollen over de stjålne dataene.

I USA er regelverket strengt med hensyn til overholdelse. India har ikke tilsvarende helseforsikringsloven og ansvarlighetsloven som ble vedtatt av den amerikanske kongressen i 1996. Loven er ment å beskytte og håndtere konfidensiell helseinformasjon om Amerika. Det er vanskelig for selskaper som ikke er kompatible med HIPAA å gjøre forretninger i USA.

Sammen med etisk hacking, penetrasjonstesting, er også sikkerhetsproblemer stadig mer populært, men blir ofte forvekslet med penetrasjonstester, sa eksperter.

Anbefalt artikkel

Her er noen artikler som vil hjelpe deg med å få mer detaljert informasjon om Certified Ethical Hacker VS Certified Penetration Testers, så bare gå gjennom lenken.

- Kali Linux vs Ubuntu: Fordeler

- Linux vs Ubuntu

- Fantastisk guide til definisjon av etisk hacker | Sertifisering | opplæring | nybegynnere